Cisco Switch বিভিন্ন ধরণের Security ফিচার রয়েছে । এখানে আমরা কিছু Security ফিচার নিয়ে আলোচনা করব। তার মধ্যে সবচেয়ে গুরুত্বপূর্ন হল Switch Port Security. Switch Port Security এর মাধ্যমে একজন নেটওয়ার্ক অ্যাডমিনিস্টেটর খুব সহজেই নেটওয়ার্ক এর হোস্ট সমুহকে কন্টোল করতে পাবে। অর্থাৎ কোন কোন হোস্ট ইন্টারনাল নেটওয়ার্কটিকে অ্যাকসেস করতে পারবে আর কোন কোন এই ইন্টারনাল নেটওয়ার্কটিকে অ্যাকসেস করতে পারবেনা ।

পোর্ট সিকুরিটির বৈশিষ্ট:

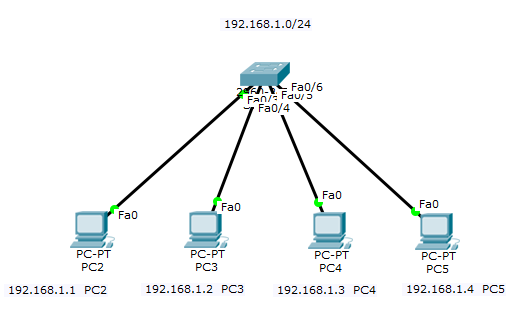

এখানে Switch 1 এর Fa 0/1 এই ইন্টারফেসে একটি কম্পিউটার কানেক্ট করেছি যার Mac Address xxxx.xxxx.xx01 সুইচের Fa 0/1 এই ইন্টারফেস এর জন্য শুধুমাত্র xxxx.xxxx.xx01 এই MAC Address টিকে অ্যাকসেস দেওয়া হয়েছে । এখানে শুধুমাত্র এই হোস্টটি চলবে । অন্য কোন হোস্ট চলবে না । এখোন যদি বাহির থেকে কেউ এসে Switch এর Fa 0/1 এই পোর্টটিতে অন্য কোন MAC Address এর কোন হোস্ট কানেক্ট করে তাহলে Switch সাথে সাথে তার Fa 0/1 পোর্টটিকে ঐ হোস্ট এর জন্য Deny করে দিবে ।

এখানে একটি সুইচ নিয়েছি এবং তার সাথে একটি PC PC0 যুক্ত করা হয়েছে। PC0 টি সুইচের Fa 0/1 পোর্ট এর সাথে যুক্ত। এখানে Switch এর Fa 0/1 পোর্টে আমরা Port Security অন করব । যাতে করে শুধু মাত্র PC0 এই পোর্টে অ্যাকসেস পায় । PC0 ছাড়া অন্য কোন PC যদি এখানে কানেক্ট হওয়ার চেষ্টা করে তাহলে পোর্টটি Shutdown হয়ে যাবে ।

Switch>

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#int fa 0/1

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security violation shutdown

Switch(config-if)#switchport port-security maximum 1

এখন যদি আমরা Switch0 এর Fa 0/1 এই পোর্টে PC0 কে Disconnection করে অন্য কোন PC কে কানেক্ট কারি তাহলে Fa 0/1 পোর্টটি সাথে সাথে Shutdown হয়ে যাবে । যতখন না আমরা আবার এই পোর্টটিকে অন না করেছি ততখনে এই পোর্টটি আর অন হবে না ।

যে পিসিটিকে আমরা অ্যাকসেস দিব তার ম্যাক অ্যাড্রেস এখানে দুই ভাবে সুইচ কপি করতে পারে । প্রথমত আমরা ম্যাক অ্যড্রেসটিকে ম্যানুয়ালি অ্যাসাইন করে দিতে পারি । তাছাড়া sticky কমান্ডটি ব্যবহার করেও MAC Address টিকে সুইচ কপি করতে পারে এক্ষেত্রে PC টিকে সুইচের ঐ পোর্ট এর সাথে কানেক্ট থাকতে হবে । এখানে আমি “Switch(config-if)#switchport port-security mac-address sticky” এই কমান্ডটি ব্যবহার করেছি।

এর পর “Switch(config-if)#switchport port-security maximum 1” এই কমান্ডটি ব্যবহার করা হয়েছে এজন্য যে এই পোর্টটিতে সর্বোচ্চ কতটি পিসিকে অ্যাকসেস দিব সেটি নির্দেশ করে । এখানে আমরা maximum 1 ব্যাবহার করেছি। অর্থাৎ এখানে একটি মাত্র PC একসেস পাবে।

পোর্ট সিকুরিটির বৈশিষ্ট:

- Switch port টিতে প্রথমে যে কম্পিউটার বা হোস্টটি কানেক্ট হয় সুইচ তার MAC Address কপি করে এবং সেভ করে কাখে।

- Switch Port শুধু মাত্র সেই সকল হোস্টকে নেটওয়ার্ক অ্যাকসেস করার অনুমতি দেয় যাদের Mac Address তার CAM টেবিলে সেভ করা আছে।

- যদি অন্য কোন MAC Address এর কোন হোস্ট সুইচপোর্টটিকে অ্যাকসেস করতে চায় তাহলে সাথে সাথে সুইচ তার সেই পোর্টটিকে ডিজেবল করে দিবে ।

Port Security Violation Role

যখন সুইচের কোন পোর্টে Port Security Enable করা থাকে আর তাতে যদি অন্য কোন হোস্ট কানেক্ট হওয়ার চেষ্ট করা তাহলে সেই সুইচ পোর্টটি কি কি অ্যাকশন নিতে পাবে সেটাই হলে Port Security Violation Role. যখন কোন Port Security Violation ঘটে তখন তিনটি পদ্ধতিতে এই Violation দূর করা য়ায়।- Shutdown: যখনই কোন অনঅথরাইজড হোস্ট সুইচপোর্ট এর সাথে কানেক্ট হওয়ার চেষ্টা করবে তখন সুইচ সেই পোর্টটি সাথে সাথে Shutdown করে দিবে।

- Restrict: যদি সুইচ পোর্টটির Violation Restrict করা থাকে তাহলে সাথে সাথে সুইচ একটি মেসেজ Administrator এর কাছে পাঠায়ে দিবে ।

- Protect: যদি কোন পোর্ট Protect করা থাকে তাহলে ঐ পোর্টে অথরাইজড হোস্ট ছাড়া অন্য কোন হোস্ট কানেক্ট হলেও ঐ পোর্ট দিয়ে কোন ফ্রেম ট্রান্সমিট হবে না । পোর্টটি কিন্তু ডাউন হবে না।

এখানে একটি সুইচ নিয়েছি এবং তার সাথে একটি PC PC0 যুক্ত করা হয়েছে। PC0 টি সুইচের Fa 0/1 পোর্ট এর সাথে যুক্ত। এখানে Switch এর Fa 0/1 পোর্টে আমরা Port Security অন করব । যাতে করে শুধু মাত্র PC0 এই পোর্টে অ্যাকসেস পায় । PC0 ছাড়া অন্য কোন PC যদি এখানে কানেক্ট হওয়ার চেষ্টা করে তাহলে পোর্টটি Shutdown হয়ে যাবে ।

Switch>

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#int fa 0/1

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security violation shutdown

Switch(config-if)#switchport port-security maximum 1

এখন যদি আমরা Switch0 এর Fa 0/1 এই পোর্টে PC0 কে Disconnection করে অন্য কোন PC কে কানেক্ট কারি তাহলে Fa 0/1 পোর্টটি সাথে সাথে Shutdown হয়ে যাবে । যতখন না আমরা আবার এই পোর্টটিকে অন না করেছি ততখনে এই পোর্টটি আর অন হবে না ।

যে পিসিটিকে আমরা অ্যাকসেস দিব তার ম্যাক অ্যাড্রেস এখানে দুই ভাবে সুইচ কপি করতে পারে । প্রথমত আমরা ম্যাক অ্যড্রেসটিকে ম্যানুয়ালি অ্যাসাইন করে দিতে পারি । তাছাড়া sticky কমান্ডটি ব্যবহার করেও MAC Address টিকে সুইচ কপি করতে পারে এক্ষেত্রে PC টিকে সুইচের ঐ পোর্ট এর সাথে কানেক্ট থাকতে হবে । এখানে আমি “Switch(config-if)#switchport port-security mac-address sticky” এই কমান্ডটি ব্যবহার করেছি।

এর পর “Switch(config-if)#switchport port-security maximum 1” এই কমান্ডটি ব্যবহার করা হয়েছে এজন্য যে এই পোর্টটিতে সর্বোচ্চ কতটি পিসিকে অ্যাকসেস দিব সেটি নির্দেশ করে । এখানে আমরা maximum 1 ব্যাবহার করেছি। অর্থাৎ এখানে একটি মাত্র PC একসেস পাবে।